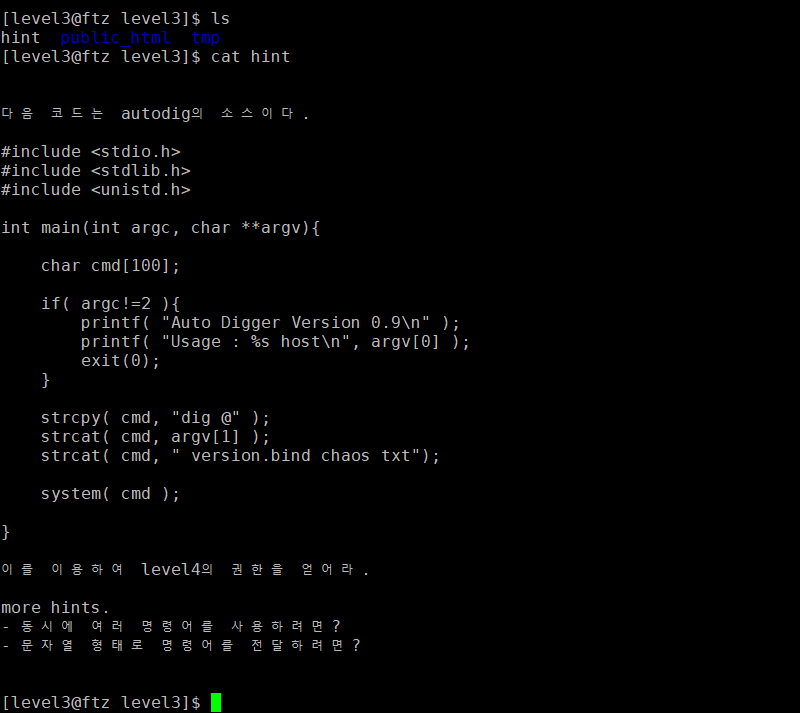

*FTZ를 공부하면서 배운 것들을 정리했습니다. 틀린 정보가 있을 수 있습니다. 계정/비번: level3/can you fly? 로그인하고 힌트 확인해보겠습니다. C언어로 짜여진 프로그램이네요. main함수에 argc, argv 파라미터가 있는 걸 확인할 수 있습니다. 여기서 argc는 argument counts로 파라미터의 개수를 의미합니다. argv는 arguments vector로 가변적인 개수의 문자열을 말합니다. CLI환경에서 프로그램을 실행시킬 때, 띄어쓰고 인수를 전달해주는 데, 그때 그 인수들이 문자열 형태로 argv에 전달됩니다. 전달인자가 없으면 argv[0]엔 항상 실행 경로가 들어가기 때문에 argc는 1이 되죠. 이 부분 먼저 보면, argc가 2가 아니라면 Auto Digger..