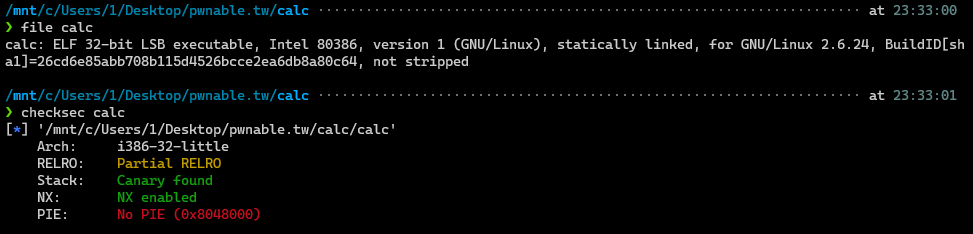

statically linked 32bit 바이너리다. PIE가 안 걸려있다. 간단한 계산기 프로그램이다. timeout 걸어놓은 거 빼고 특별한 건 없다. 분석하면서 주석을 조금 달아놓았다. get_expr 함수로 expression을 입력받고 parse_expr 함수로 최종적으로 결과가 프린트가 된다. get_expr 함수이다. 화이트 리스트 기반으로 입력을 받는다. 공백 같은 문자들이 제거된다. 그리고 마지막에 NULL byte 하나 넣어준다. init_pool은 v1을 0으로 초기화해준다. parse_expr 함수의 일부다. division by zero를 막으려고 operand가 0이면 다 리턴한다. expression을 받아서 operator를 기준으로 operand를 int형 변수에 저장한다..